首先了解一下什么是渗透!

渗透就是指黑客通过非法途径入侵网站系统,放置后门,如"一句话"(病毒名称)等,拿到网站的WebShell进行非法操作。这通常涉及到攻击者使用高级攻击技术,如网络渗透或渗透测试,研究如何一步步攻击入侵网站,而通过日志筛选功能,可以了解黑客的每一个步骤。

再了解一下渗透的操作方法:

1、暴库:把二级目录中间的/换成%5c,这是一种可以连接SQL的语句。

2、注入漏洞:由于字符过滤不严,这为攻击者提供了机会,如 ”or 1=1”等这些直接修改网址或接口即可直接进入后台,现在很多框架都有对这些URL进行过滤,但难免有漏网之鱼,所以黑客基本都会从这些方法开始。

3、旁注:如果入侵一个站点失败,攻击者可能会寻找与该站点同一服务器的其他站点,然后利用这些站点进行提权或嗅探,从而入侵目标站点。

4、利用上传漏洞:攻击者可能通过上传恶意文件或利用现有的上传功能来上传他们自己的文件,以获得对服务器的访问权限。

5、利用脚本和漏洞:攻击者可能会利用服务器上运行的脚本或应用程序中的漏洞来获得对服务器的访问权限。

6、利用社会工程学:攻击者可能会通过欺骗用户提供敏感信息或执行恶意代码来获得对系统的访问权限。

渗透一般在URL上进行操作,通过输入特定的URL,可以访问到网站的后台或者获取到网站的WebShell,进而进行非法操作。所以日志可以详细记录黑客测试了哪些URL,如果网站最终被入侵成功,只要日志还在,基本还是能找出黑客留下的后门位置!此外,渗透还可以通过其他途径进行,如利用漏洞注入、旁注、上传漏洞等。无论采用哪种方式,都需要对目标网站进行信息收集和漏洞扫描,以便找到合适的攻击入口。

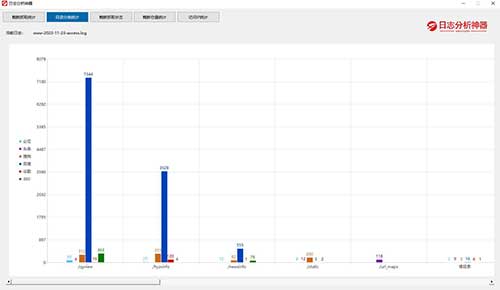

接下来,我们就通过日志分析神器的筛选功能进行一一讲解。

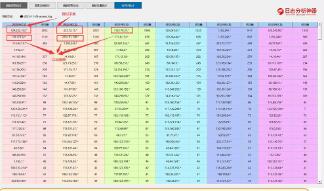

首先我们直接搜索"%20",这是url编码的空格,一般情况正常的URL不会出现空格,但进行渗透操作时,难免会使用,如下图

再搜索“%28”,这是url编码中的 "("括号,如下图中有黑客请求了这么一长串URL,我们从尾部来看,应该是一句SQL注入语句,接下来我们详细分析一下

/plus/recommend.php?aid=1&_FILES%5Btype%5D%5Bname%5D&_FILES%5Btype%5D%5Bsize%5D&_FILES%5Btype%5D%5Btype%5D&_FILES%5Btype%5D%5Btmp_name%5D=aa%5C%27and+char%28@%60%27%60%29+/*!50000Union*/+/*!50000SeLect*/+1,2,3,group_concat%28userid,0x23,pwd%29,5,6,7,8,9%20from%20%60%23@__admin%60%23

在这段文本中,结尾部分的SQL语句看起来是尝试在目标数据库中执行一段Union查询,并选择一些列的数据,然后通过group_concat函数将结果合并为一个字符串。

具体来说,这段SQL语句的含义如下:

Union:将两个或多个SELECT语句的结果合并为一个结果集。

Select:选择指定的列。

Group_concat:将多个行的数据连接为一个字符串。

在这段SQL语句中,使用了注释符号"/*"来注释掉一些不必要的部分,并使用"%"对字符串进行编码。同时,还使用了"@"符号来引用变量或表名。

综上所述,这段文本看起来是利用URL参数进行文件上传攻击,并在目标数据库中执行SQL注入语句来获取敏感信息。攻击者可以通过修改这段文本中的参数和SQL语句来定制自己的攻击方式,以获取更多的敏感信息或执行其他恶意操作,不过这只是一句测试语句,实际上他并没有成功!